Фільтри

10:00

10:00

Небезпечні коментарі! Що, де й як можна писати на YouTube?

Чи можна писати ті чи інші речі в коментарях? І взагалі, наскільки коментарі анонімні й...

4 дні тому 21:18

21:18

Як Telegram пов'язаний із ФСБ? Що це означає для вас особисто?

"Йому довіряють свої таємниці люди в Росії, Україні, США, Індії та багатьох інших країнах світу....

5 днів тому 03:08

03:08

Як захистити свій телефон

Курс з цифрової безпеки: ключові рекомендації для захисту телефону

7 днів тому 44:31

44:31

Павло Білоусов, Nadiyno.org: як не потрапити на вудку інтернет-шахраїв?

Техлід гарячої лінії цифрової допомоги Nadiyno.org Павло Білоусов дає рекомендації користувачам мережі інтернет: як не...

1 тиждень тому 14:28

14:28

Готуємося до сертифікації з кібербезпеки. Лаб 1 (API) — Видаляємо користувачів без прав

"Готуємося до отримання сертифіката з кібербезпеки разом, розв'язуючи лабораторні завдання. Лабораторні, які використовуються для демонстрації,...

1 тиждень тому 31:40

31:40

Тайванський журналіст-розслідувач Джейсон Лю в гостях у Віталія Мороза

eQtalk – оригінальний контент телеканалу eQtv. У кадрі представник українського офісу канадської організації eQualitie розмовляє...

2 тижні тому 01:00

01:00

Чому організаціям важливо налагодити співпрацю із CERT-UA заздалегідь?

Як налагодити співпрацю із CERT-UA для ефективного захисту від кібератак. Керівниця команди Євгенія Наконечна пояснює,...

2 тижні тому 05:59

05:59

Jami messenger: месенджер із захистом як у Briar та функціоналом Telegram

Захищених месенджерів існує чимала кількість, але всі вони жертвують функціоналом на користь захищеності. Jami відрізняється...

3 тижні тому 06:12

06:12

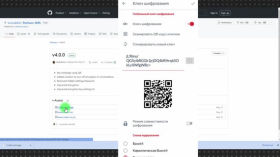

Партизанський SMS: зашифровані текстові повідомлення на випадок відключення інтернету

Ймовірність відключення інтернету в Росії велика, але ми можемо з великою часткою ймовірності говорити, що...

3 тижні тому 11:54

11:54

Як посла США протягом 7 років прослуховували невидимим жучком. І при чому тут електронна музика?

У 1945 році радянські шпигуни здобули велику перемогу над американськими колегами: їм вдалося встановити жучок...

3 тижні тому 01:17:35

01:17:35

Анонімізація та створення віртуальної особистості

Розбір методів забезпечення анонімності в мережі Інтернеті: як вести активне життя, мінімізуючи цифрові сліди. Обґрунтування...

3 тижні тому 01:02:26

01:02:26

Олександр Глущенко, Павло Бєлоусов: месенджер MAХ – видаліть НЕГАЙНО!

Техлід гарячої лінії цифрової допомоги Nadiyno.org Павло Білоусов дає рекомендації користувачам мережі інтернет: як не...

3 тижні тому 03:19

03:19

Як стати залежним від свого телефону: 6 простих кроків

Як і чому ми стаємо залежними від свого телефону

3 тижні тому 01:54:53

01:54:53

Павло Бєлоусов, Nadiyno.org: як підвищити безпеку свого кіберпериметра?

Техлід гарячої лінії цифрової допомоги Nadiyno.org Павло Білоусов дає рекомендації користувачам мережі інтернет: як не...

3 тижні тому 17:37

17:37

Вам потрібна анонімність в мережі. І ось чому

Анонімність в Інтернет — це не тільки інструмент хакерів, але й ключовий елемент громадянського суспільства...

4 тижні тому 08:04

08:04

Обхід блокувань — заборонений контент. Впораємося?

Роскомнадзор із 1 березня 2024 року почне блокувати інструкції з обходу блокувань. Щоб прочитати інструкцію...

1 місяць тому 01:32

01:32

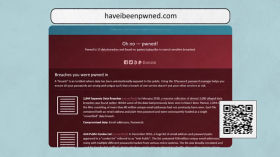

Чи складно зламати твій обліковий запис?

Курс з цифрової безпеки: як можна зламати чийсь обліковий запис, як зрозуміти чи надійно він...

1 місяць тому 02:14

02:14

Як створювати та зберігати надійні паролі

Курс з цифрової безпеки: як створювати та зберігати надійні паролі

1 місяць тому 10:08

10:08

Готуємося до сертифікації з кібербезпеки. Лаб 5 (SSRF) — Пишемо власний інтрудер для перебору внутрішньої мережі

"Готуємося до отримання сертифіката з кібербезпеки разом, розв’язуючи лабораторні завдання. Лабораторні, що використовуються для демонстрації,...

1 місяць тому